Последнее обновление:

Внимание! Английская версия сайта была обновлена, перевод неактуален () Просмотреть на английском

Корневые сертификаты

Наши корневые сертификаты хранятся в надёжном месте и недоступны онлайн. Мы выпускаем сертификаты для пользователей на основе промежуточных сертификатов из следующего раздела.

- Active

Мы создали сайты для проверки цепочек сертификатов вплоть до корневых.

- ISRG Root X1 Valid Certificate

- ISRG Root X1 Revoked Certificate

- ISRG Root X1 Expired Certificate

Промежуточные сертификаты

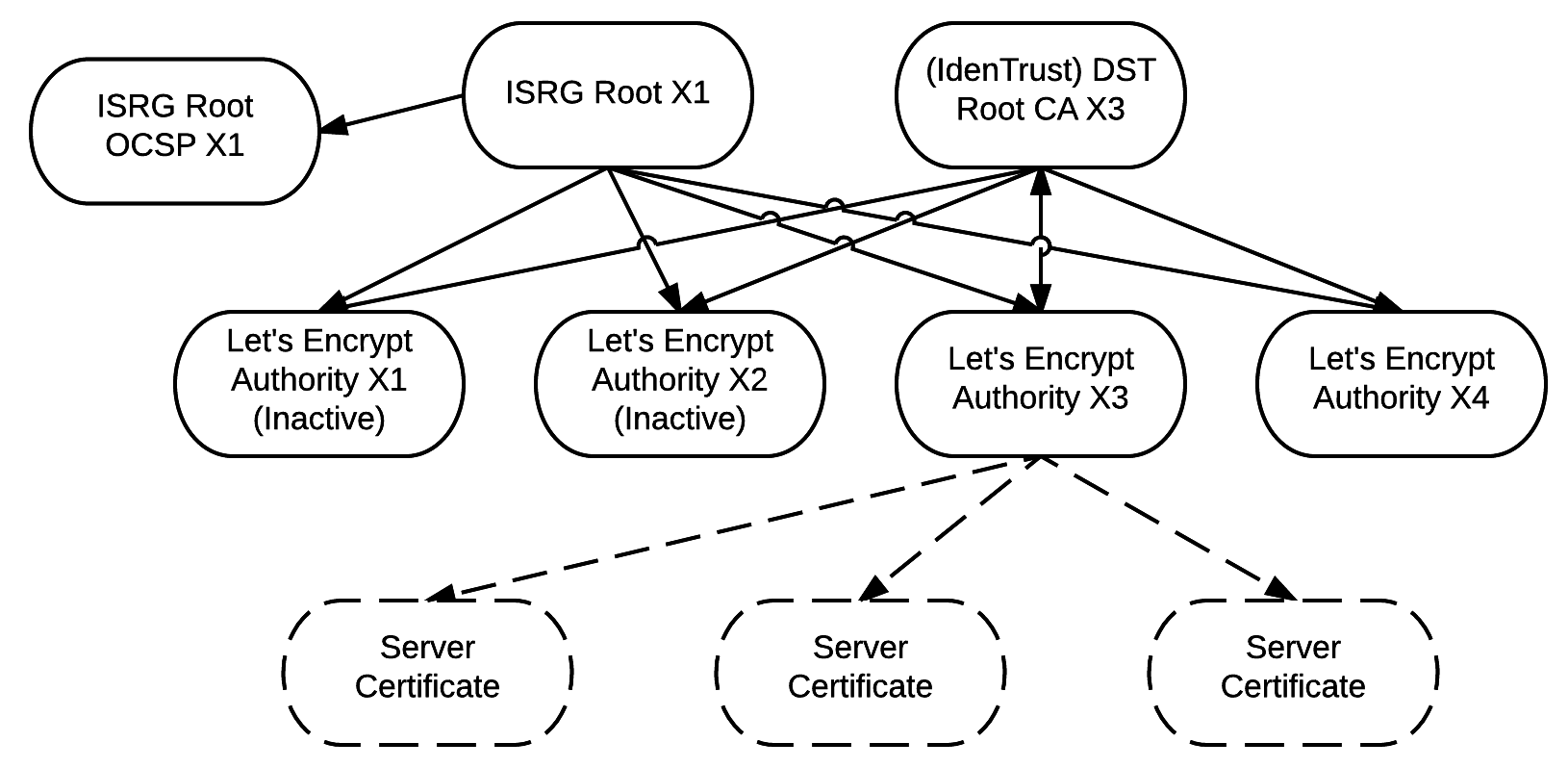

Компания IdenTrust подписала наши промежуточные сертификатры. Это позволяет всем основным браузерам принимать наши сертификаты с нашим же корневым сертификатом.

При обычных обстоятельствах, сертификаты Let’s Encrypt создаются на основе “Let’s Encrypt Authority X3”. Другой промежуточный сертификат, “Let’s Encrypt Authority X4”, находится в резерве на случай аварийного восстановления, и будет использован при невозможности использования “Let’s Encrypt Authority X3”. Первое поколение наших промежуточных сертификатов - сертификаты Х1 и Х2. Мы заменили их на новые, для бОльшей совместимости с Windows XP.

- Активные

- В резерве

- Неиспользуемые

Cross-подпись

Наш промежуточный сертификат “Let’s Encrypt Authority X3” содержит открытый и закрытый ключ. Закрытый ключ из этой пары подписывает все сертификаты конечного пользователя (они же “листовые сертификаты), т.е. сертификаты, которые мы выдаём для вашего web-сервера.

Сертификат “Let’s Encrypt Authority X3” подписан корневым сертификатом “ISRG Root X1”. Центр Сертификации Let’s Encrypt появился недавно, поэтому сертификату “ISRG Root X1” доверяют не все браузеры. Для повышения доверия, наши промежуточные сертификаты были дополнительно подписаны другим Центром Сертификации - IdenTrust - чей корневой сертификат признаётся всеми основными браузерами. Конкретнее, IdenTrust подписал наш промежуточный сертификат своим сертификатом “DST Root CA X3” (недавно переименованным в “TrustID X3 Root”). Скачайте сертификат “TrustID X3 Root” с identrust.com, либо, его копию отсюда: .pem, .p7b.

Это означает, что есть два сертификата, представляющие собой наш промежуточный сертификат. Один подписан DST Root CA X3, другой подписан ISRG Root X1. Чтобы определить, какой из двух сертификатов используется, достаточно взглянуть на поле Issuer.

При настройке web-сервера, администратор указывает не только листовые сертификаты, но и список промежуточных сертификатов. Это помогает браузеру проверить, входит ли листовой сертификат в цепочку доверия, ведущую к корневому сертификату. Скорее всего администратор выберет цепочку, в которой будет промежуточный сертификат с полем Subject: “Let’s Encrypt Authority X3”, и полем Issuer: “DST Root CA X3”. Рекомендованный Let’s Encrypt ACME-клиент Certbot настроит ваш сервер автоматически.

Картинка ниже иллюстрируеи взаимосвязи между перечисленными сертификатами:

Сертификат подписания ответов OCSP

Этот сертификат используется для подписания ответов OCSP для промежуточных Центров Сертификации Let’s Encrypt. Таким образом нам не нужно иметь онлайне-доступ к корневому сертификату, чтобы подписать эти ответы. Копия сертификата подписания включена в ответ OCSP для информирования, дополнительно пользователям ничего делать не нужно.

Прозрачность сертификатов

В Let’s Encrypt мы в нацелены на прозрачность в наших процессах и в сертификатах, которые выпускаем. Мы записываем сертификаты в журнал Certificate Transparency сразу, как только выпускаем их. Все наши сертификаты доступны по ссылкам:

Дополнительно

Закрытые ключи для корневого ISRG и промежуточных Let’s Encrypt Центров Сертификации надёжно хранятся в аппаратных модулях безопасности (hardware security modules, HSMs), что обеспечивает высокий уровень защиты от кражи ключей.

Все ключи ISRG - это RSA-ключи. Мы планируем переход на ECDSA-ключи.