Dernière mise à jour :

Note : La version anglaise a été mise à jour depuis sa traduction () Voir en anglais

Certificats racine

Nos racines sont conservées en toute sécurité hors ligne. Nous émettons, pour les souscripteurs, des certificats d’entité finale signés par les intermédiaires de la section suivante.

Nous avons mis en place des sites Web pour tester le chaînage des certificats jusqu’à nos racines.

- ISRG Root X1 Certificat valide

- ISRG Root X1 Certificat révoqué

- ISRG Root X1 Certificat expiré

Certificats Intermédiaires

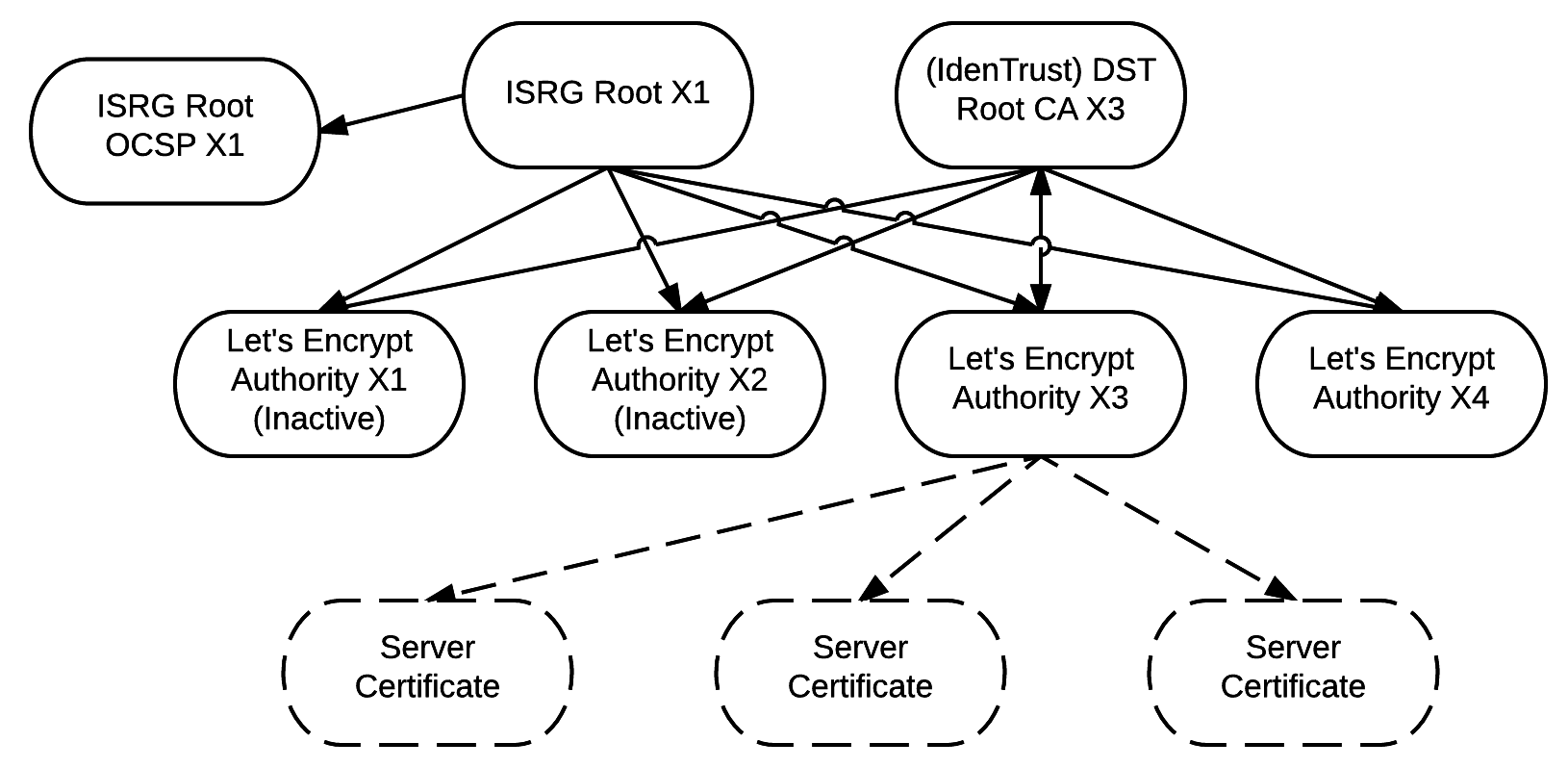

Dans des circonstances normales, les certificats émis par Let’s Encrypt proviendront de «Let’s Encrypt Authority X3». L’autre intermédiaire, «Let’s Encrypt Authority X4», est réservé à la reprise après sinistre et ne sera utilisé que si nous perdons la possibilité d’émettre avec «Let’s Encrypt Authority X3». Nous n’utilisons plus les racines intermédiaires X1 and X2.

IdenTrust a établi une certification croisée (cross-signed en anglais) pour permettre une compatibilité complémentaire.

- Actif

- Secours

- Retiré

Certification Croisée (Cross Signing)

Notre intermédiaire “Let’s Encrypt Authority X3” représente une unique paire de clefs publique/privée. La clef privée de cette paire génère la signature pour tous les certificats d’entité finale (aussi appelés certificats feuille), c’est-à-dire les certificats que nous délivrons pour une utilisation sur votre serveur.

Notre intermédiaire est signé par la racine ISRG X1. La racine ISRG est désormais largement approuvée, mais notre intermédiaire dispose toujours d’une certification croisée avec la racine “DST Root CA X3” d’IdenTrust (maintenant nommée “TrustID X3 Root”) pour une plus grande compatibilité cliente. La racine IdenTrust existe depuis plus longtemps et a donc une meilleure compatibilité avec les anciens appareils et systèmes d’exploitation (par exemple Windows XP). Télécharger “TrustID X3 Root” sur identrust.com (ou bien, vous pouvez télécharger une copie ici: .pem, .p7b).

Disposer d’une certification croisée signifie qu’il existe deux ensembles de certificats intermédiaires disponibles, qui, tous deux représentent notre intermédiaire. L’un est signé par DST Root CA X3 et l’autre par ISRG Root X1. La façon la plus simple de les distinguer est d’examiner leur champ émetteur (Issuer).

Lors de la configuration d’un serveur web, l’opérateur du serveur configure non seulement le certificat d’entité finale, mais aussi une liste de certificats intermédiaires pour aider les navigateurs à vérifier que le certificat d’entité finale possède une chaîne de confiance menant à un certificat racine approuvé. Presque tous les opérateurs de serveurs choisiront d’utiliser une chaîne comprenant le certificat intermédiaire avec le sujet «Let’s Encrypt Authority X3» et émis par «DST Root CA X3». Le logiciel recommandé par Let’s Encrypt, Certbot, rendra la configuration transparente.

Le schéma ci-dessous décrit les relations entre nos certificats :

Certificat de signature de l’OCSP

Ce certificat est utilisé pour signer les réponses OCSP pour les intermédiaires de l’autorité Let’s Encrypt, de sorte que nous n’avons pas besoin d’avoir la clef racine en ligne afin de signer ces réponses. Une copie de ce certificat est automatiquement incluse dans ces réponses OCSP, les souscripteurs n’ont donc pas besoin de faire quoi que ce soit avec. Il est fournit ici uniquement à titre informatif.

Certificate Transparency

Nous nous engageons à la transparence dans nos opérations et dans les certificats que nous émettons. Nous soumettons tous les certificats aux Logs du Certificate Transparency au fur et à mesure que nous les émettons. Vous pouvez voir tous les certificats émis par Let’s Encrypt via ces liens:

Plus d’informations

Les clefs privées de l’autorité de certification racine ISRG et des autorités de certification intermédiaires de Let’s Encrypt sont stockées sur des modules de sécurité matériels (HSM), qui offrent un degré de protection élevé contre le vol de clefs.

Toutes les clefs de l’ISRG sont actuellement des clefs RSA. Nous prévoyons de générer des clefs ECDSA.